مطلب ارائه شده در اینجا برای هر مدیر شبکهای است که قصد برنامهریزی برای استفاده از شبکه داخلی دارد. چالشهای مختلفی میتوانند در یک شبکه داخلی مانند شبکه داخلی یک دانشگاه وجود داشته باشند؛ از جمله جلوگیری از تکرار آدرسها و نقصهای ارتباطی. همچنین یک مدیر شبکه باید از تناسب به کارگیری چنین شبکهای اطلاع داشته باشد. به عنوان مثال، در صورتی که نیاز درازمدت به بروزرسانی نرمافزاری یا پشتیبانی طرف ثالث وجود داشته باشد، استفاده از IP خصوصی ممکن است چندان کارآیی نداشته باشد.

RFC 1918 و کاربرد IP خصوصی

RFC 1918 معرف استفاده از IP خصوصی و فضای شبکه داخلی ارائه شده از IANA، نهاد کنترل ارقام ثبتشده اینرنت است. «فضای آدرس خصوصی» میتواند توسط هر سازمانی مورد استفاده قرار گیرد و عدمدسترسی عمومی به آن در اینترنت عمومی تضمین شده است. این بدان معناست که در عمل، هر سیستم هاست که توسط RFC 1918 در فضای خصوصی تعریف شده باشد، نمیتواند مستقیماً به سیستمهای دیگری که در شبکه محلی سازمان قرار ندارند، دسترسی پیدا کند. آدرسهای IP خصوصی میتوانند به دلایل مختلف مورد استفاده قرار گیرد. از جمله:

- در زمینههایی که به هر دلیل، سرور میزبان میبایست حتماً از اینترنت عمومی جدا باشد.

- برای غلبه بر مشکل کمبود فضای IP عمومی. هر بر تعداد دستگاههای متصل به اینترنت اضافه میشود، دسترسی به آدرسهای IP عمومی محدودتر میگردد. در شرایطی که یک سازمان نمیتواند خودش بهتنها مشکل فضای آدرس عمومی را حل کند، یک تکنیک در این زمینه برای ارتباط برقرار کردن سیستمهای داخلی به خارج از شبکه خصوصی سازمان به کار میآید. این تکنیک، ترجمه آدرس شبکه یا به اختصار NAT نام دارد که باعث ترجمه IPهای منبع به آدرسهای خصوصی میشود. NAT فرآیند موسوم به “many-to-one” را فعال میکند که در آن امکان تبدیل آدرسهای داخلی چندگانه به بلوک کوچکتر آدرسهای عمومی وجود خواهد داشت. PAT یا ترجمه آدرس بر اساس پورت یک تکنیک دیگر در این راستاست که برای مقاصدی چون پنهانسازی آدرس یا فشردهسازی مورد استفاده قرار میگیرد.

- در یک حالت خاص از مورد قبلی، در شرایطی که یک سازمان قابلیت استفاده از آدرسهای عمومی را داشته باشد، برای ارتقای امنیت عمومی از شبکه vis-a-vis استفاده میکند. در این حالت، سیستمها توسط یک فایروال صنعتی محافظت شدهاند و عملکرد NAT نیز در سیستمهای داخلی اجرا شده است.

سری آدرسهای خصوصی

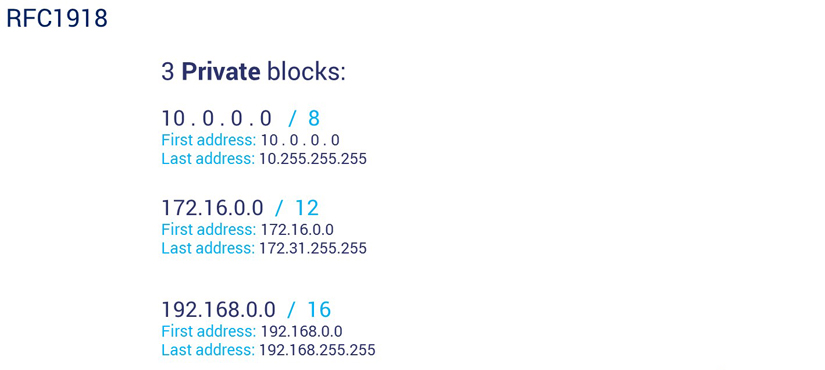

RFC 1918 سری آدرسهای زیر را به صورت خصوصی تعریف میکند.

- 0.0.0/8 (آدرسهای بین 10.0.0.0 تا 10.255.255.255)

- 16.0.0/12 (آدرسهای 172.16.0.0 تا 172.31.255.255)

- 168.0.0/16 (آدرسهای 192.168.0.0 تا 192.168.255.255)

این سری آدرسها از اینترنت قابلدسترس نیستند و میتوانند به صورت آزادانه توسط سازمان برای مقاصد داخلی مورد استفاده قرار گیرند. همچنین این آدرسها در فرم IP های «بدون کلاس» ارائه میشوند.

نمونه استفاده از سیستم آدرس IP خصوصی در شبکه داخلی؛ شبکه دانشگاه UCL

روترهای اتصال موسوم به UCL MAN که مؤسسه را به منبع مرکزی London MAN متصل میکنند، به شکلی تنظیم شده که هر هر گونه بسته دریافتی را انتقال دهند. این موضوع به هر حال، باعث نیاز به هدایت آدرسهای خصوصی بین زیرشبکههای داخلی UCL و یا بین یک آدرس خصوصی UCL و یک آدرس عمومی UCL میشود. در همین حال، استفاده از آدرس خصوصی میبایست میبایست توسط گروه شبکه IS ساماندهی شود تا روتینگ و یکتا بودن آدرسها تضمین گردد. ساماندهی یا جانمایی آدرسها یکی از مواردی است که معمولاً توسط مدیران سرویس میزبانی نادیده گرفته میشود.

آدرسهای زیر توسط گروه شبکه IS جانمایی شدهاند و تنها به این فرم میتوانند مورد استفاده مدیر هاست (hostadmin) مورد استفاده قرار گیرند. هدایت این آدرسهای IP بین شبکه هسته دانشگاه تضمین شده است.

- 0.0.0/9 (آدرسهای بین 10.0.0.0 تا 10.127.255.255)

- 16.0.0/13 (آدرسهای بین 172.16.0.0 تا 172.23.255.255)

- 168.0.0/17 (آدرسهای بین 192.168.0.0 تا 192.168.127.255)

در عمل، آدرسهای بازه 192.168.0.0/21 هرگز جانمایی نمیشوند. در همین حال، برخی تنظیمات خارج از برنامه سیستمها از آدرسهای در بازه 192.168.0.0/24 یا 192.168.1.0/24 استفاده میکنند. بدیهی است که از جانمایی عمومی این آدرسها خودداری میگردد.